Cele:

- Skonfiguruj RIP version 2 na wszystkich routerach. Upewnij się, że możesz pingować interfejsy Loopback0 z wszystkich routerów.

- Włącz uwierzytelnianie RIP pomiędzy R1 a R2. Hasło powinno być przesyłane w formie niezaszyfrowanej (plaintext).

- Włącz uwierzytelnianie RIP pomiędzy R2 a R3. Hasło powinno być przesyłane w formie zaszyfrowanej (MD5).

Adresy IP routerów:

R1

| Interfejs | IP |

|---|---|

| FastEthernet 0/0 | 172.16.12.1/24 |

| Loopback 0 | 1.1.1.1/24 |

R2

| Interfejs | IP |

|---|---|

| FastEthernet 0/0 | 172.16.12.2/24 |

| FastEthernet 1/0 | 172.16.23.2/24 |

| Loopback 0 | 2.2.2.2/24 |

R3

| Interfejs | IP |

|---|---|

| FastEthernet 0/0 | 172.16.23.3/24 |

| Loopback 0 | 3.3.3.3/24 |

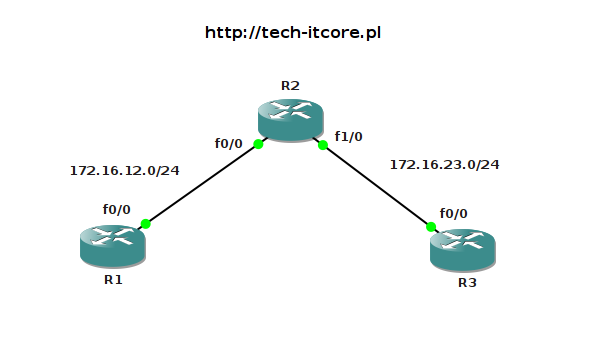

Schemat sieci:

Router: 3640

IOS: c3640-jk9o3s-mz.124-16a.bin

Rozwiązanie

Skonfiguruj RIP version 2 na wszystkich routerach. Upewnij się, że możesz pingować interfejsy Loopback0 z wszystkich routerów.

Włączymy obsługę RIPv2 na wszystkich routerach oraz rozgłosimy podłączone podsieci:

R1(config)#router rip R1(config-router)#version 2 R1(config-router)#no auto-summary R1(config-router)#network 1.0.0.0 R1(config-router)#network 172.16.12.0

R2(config)#router rip R2(config-router)#version 2 R2(config-router)#no auto-summary R2(config-router)#network 2.0.0.0 R2(config-router)#network 172.16.12.0 R2(config-router)#network 172.16.23.0

R3(config)#router rip R3(config-router)#version 2 R3(config-router)#no auto-summary R3(config-router)#network 3.0.0.0 R3(config-router)#network 172.16.23.0

Sprawdzimy tablice routingu dla R1

R1#show ip route | beg Gatew

Gateway of last resort is not set

1.0.0.0/24 is subnetted, 1 subnets

C 1.1.1.0 is directly connected, Loopback0

2.0.0.0/24 is subnetted, 1 subnets

R 2.2.2.0 [120/1] via 172.16.12.2, 00:00:08, FastEthernet0/0

3.0.0.0/24 is subnetted, 1 subnets

R 3.3.3.0 [120/2] via 172.16.12.2, 00:00:08, FastEthernet0/0

172.16.0.0/24 is subnetted, 2 subnets

R 172.16.23.0 [120/1] via 172.16.12.2, 00:00:08, FastEthernet0/0

C 172.16.12.0 is directly connected, FastEthernet0/0

Upewnijmy się że mamy łączność pingując interfejsy Loopback 0 routera R2 oraz R3:

R1#ping 2.2.2.2 source loopback 0 Type escape sequence to abort. Sending 5, 100-byte ICMP Echos to 2.2.2.2, timeout is 2 seconds: Packet sent with a source address of 1.1.1.1 !!!!! Success rate is 100 percent (5/5), round-trip min/avg/max = 12/16/20 ms R1#ping 3.3.3.3 source loopback 0 Type escape sequence to abort. Sending 5, 100-byte ICMP Echos to 3.3.3.3, timeout is 2 seconds: Packet sent with a source address of 1.1.1.1 !!!!! Success rate is 100 percent (5/5), round-trip min/avg/max = 32/39/44 ms

Włącz uwierzytelnianie RIP pomiędzy R1 a R2. Hasło powinno być przesyłane w formie niezaszyfrowanej (plaintext)

Pierwszym krokiem jest będzie utworzenie key chain, w którym przechowywać będziemy nasz klucz z hasłem „haslo”. Na routerach R1 i R2 wpisujemy:

R1(config)#key chain RIP_AUTH R1(config-keychain)#key 1 R1(config-keychain-key)#key-string haslo

R2(config)#key chain RIP_AUTH R2(config-keychain)#key 1 R2(config-keychain-key)#key-string haslo

Uwierzytelnianie aktywujemy bezpośrednio w trybie konfiguracji interfejsu:

R1(config)#int f0/0 R1(config-if)#ip rip authentication key-chain RIP_AUTH

R2(config)#int f0/0 R2(config-if)#ip rip authentication key-chain RIP_AUTH

Włączmy teraz tryb debug dla RIP na routerze R1:

R1#debug ip rip RIP protocol debugging is on R1# *Mar 1 00:42:24.851: RIP: received packet with text authentication haslo *Mar 1 00:42:24.851: RIP: received v2 update from 172.16.12.2 on FastEthernet0/0 *Mar 1 00:42:24.855: 2.2.2.0/24 via 0.0.0.0 in 1 hops *Mar 1 00:42:24.855: 3.3.3.0/24 via 0.0.0.0 in 2 hops *Mar 1 00:42:24.855: 172.16.23.0/24 via 0.0.0.0 in 1 hops

Uwierzytelnianie RIP jest aktywne oraz, jak widać powyżej, hasło jest przesyłane w formie niezaszyfrowanej (RIP: received packet with text authentication haslo)

Włącz uwierzytelnianie RIP pomiędzy R2 a R3. Hasło powinno być przesyłane w formie zaszyfrowanej (MD5).

Podobnie jak poprzednio utworzymy key chain, w którym przechowywać będziemy klucz z hasłem „tajnehasło”:

R2(config)#key chain RIP_AUTH_MD5 R2(config-keychain)#key 1 R2(config-keychain-key)#key-string tajnehaslo

R3(config)#key chain RIP_AUTH_MD5 R3(config-keychain)#key 1 R3(config-keychain-key)#key-string tajnehaslo

Następnie włączamy uwierzytelnianie RIP na interfejsie. Dodatkowo ustawiamy tryb md5, dzięki czemu hasło będzie przekazywane między routerami w formie zaszyfrowanej:

R2(config)#int f1/0 R2(config-if)#ip rip authentication key-chain RIP_AUTH_MD5 R2(config-if)#ip rip authentication mode md5

R3(config)#int f0/0 R3(config-if)#ip rip authentication key-chain RIP_AUTH_MD5 R3(config-if)#ip rip authentication mode md5

Zobaczmy czy wszystko działa włączając tryb debug na R3:

R3#debug ip rip RIP protocol debugging is on R3# *Mar 1 01:04:37.115: RIP: received packet with MD5 authentication *Mar 1 01:04:37.119: RIP: received v2 update from 172.16.23.2 on FastEthernet0/0 *Mar 1 01:04:37.119: 1.1.1.0/24 via 0.0.0.0 in 2 hops *Mar 1 01:04:37.119: 2.2.2.0/24 via 0.0.0.0 in 1 hops *Mar 1 01:04:37.119: 172.16.12.0/24 via 0.0.0.0 in 1 hops

Router otrzymał zaszyfrowany klucz od R2: RIP: received packet with MD5 authentication.

0 Komentarze.